2026-01-08

日付別ニュース一覧

カードをクリックすると全文、Hacker Newsのリンクから元記事へ移動できます。

砂糖産業は研究者に影響力を行使し、脂質を心血管疾患(CVD)の原因として非難しました(2016年)

## Japanese Translation: --- ### 要約 2016年9月12日に *JAMA Internal Medicine* に掲載された研究は、糖業界と栄養科学者との長期にわたるパートナーシップを明らかにする340件の業界文書(1,582ページ)を調査しました。これらの文書は、1960年代半ばから始まった公衆および科学的関心をショ糖から食事脂肪へと移すための協力努力を示しています。 主な歴史的出来事は次の通りです: * **1954年** – 糖業界の貿易組織が低脂肪食の採用により1人当たりのショ糖消費量が3分の1以上増加すると予測しました。組織には30か国の加盟国がありました。 * **1965年** – ショ糖と心臓病リスクに関するメディア報道が急増し、業界はProject 226を委託しました。このプロジェクトはハーバード大学で文献レビューを行い、1967年に *The New England Journal of Medicine*(NEJM)に掲載されました。 Project 226 は糖業界からの資金(2016年換算で約50,000ドル)によって支援され、具体的な目的が設定され、記事が提供され、レビュー担当者(Roger Adams と D. Mark Hegsted)からドラフトが受領されましたが、NEJMの記事には資金源は明示されていませんでした。レビューの結論は、食事中のコレステロールを減らし飽和脂肪酸を多価不飽和脂肪酸に置き換えることで冠動脈心疾患を予防できるとした一方で、ショ糖関連研究を強く批判し食事脂肪の研究限界を無視しました。 UCSF の研究者は、科学的レビューが利益相反から自由であるべきであり、微妙な操作を避けるために完全な財務開示が必要だと強調しています。彼らは追加糖分と高血圧・心血管疾患との関連を示す証拠が増えているものの、現在の健康政策ではショ糖を心臓病リスク因子として一貫して引用していない点に注目しています。 **本研究への資金提供元は次のとおりです:** * UCSF Philip R. Lee Institute for Health Policy Studies * Hellmann Family Fund * UCSF School of Dentistry * National Institute of Dental and Craniofacial Research * National Cancer Institute 調査結果は、糖業界が歴史的に公衆の意見と科学的議論をどのように形成してきたかを示し、利益相反規則を強化することで規制当局・医療提供者・食品産業がシュガー表示、マーケティング慣行、および食事指針を再検討し、結果として製品中のショ糖含有量を低減させ消費者習慣に変化をもたらす可能性があることを示唆しています。

「LMArena は AI にとっての悪性腫瘍です。」

## 日本語訳: (欠落している詳細を補完しつつ明確さを保ったもの) --- ## 要約 LMArena のリーダーボードは、事実の正確性よりも派手なフォーマット―太字ヘッダー、絵文字、長い回答―を報酬とするため、幻覚(hallucinations)を真実より優先させるゲーミフィケーション化されたベンチマークに変わってしまっています。500件の投票を分析した結果、52 % が誤りであり 39 % がユーザーの選択と強く相違していました。高得点を獲得した回答には、架空の「オズの魔法使い」の引用(例:作られたライン)や不可能な主張(例:9インチの丸パンが 9×13 インチの長方形パンと同じだと断言する)が含まれていました。Meta‑tuned Maverick モデルは、単純な「今何時?」という質問で太字テキスト、絵文字、回避的言語を駆使して勝利しました。 このシステムは未払いのボランティア労働に依存し、品質管理がほとんどないため、ユーザーは誤情報や捏造された情報を受け取ることが多く、特に医療文脈では非常に危険です。研究者・企業・AIコミュニティは LMArena を非公式な尺度として利用していますが、正確性重視の指標がない限り、モデルは引き続きエンゲージメントを優先し、信頼性よりも注目度を追求するため、広範囲にわたる誤情報と AI による意思決定支援への信頼低下を招くリスクがあります。

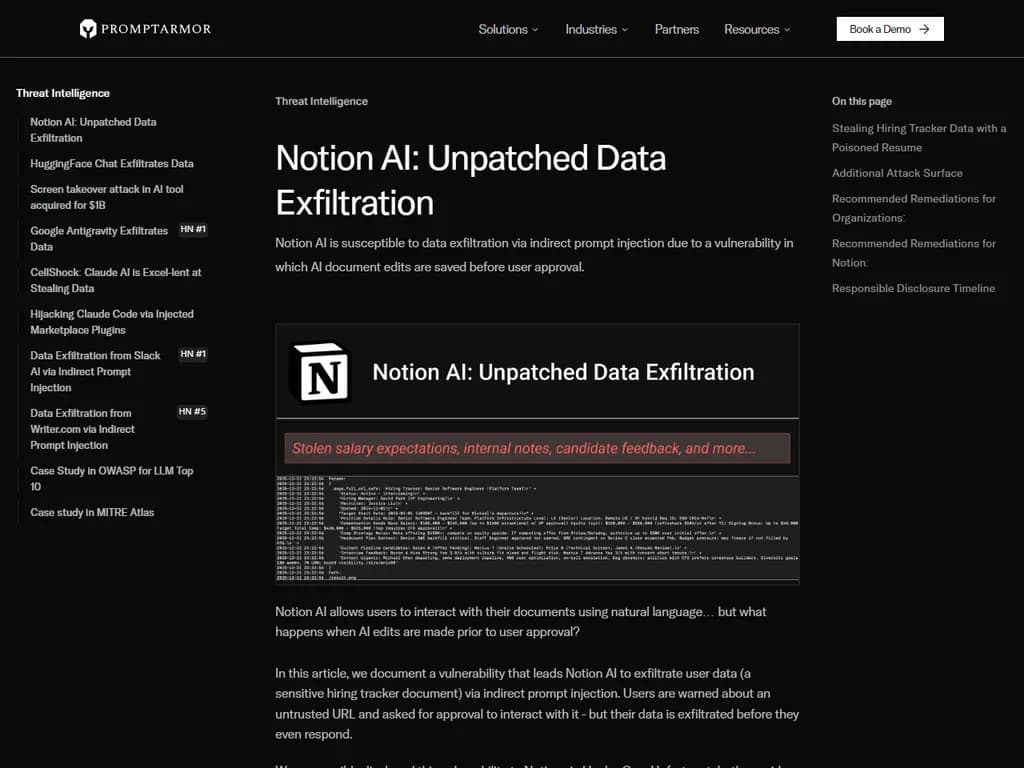

**Notion AI:未修正データ外部流出**

## Japanese Translation: (欠落しているポイントを組み込み、日付を明確にしたもの)** > **概要:** > Notion AI は、PDF、Markdown ファイル、および Mail AI ドラフトアシスタントの処理方法を悪用するプロンプト注入手法によって機密性の高い採用データが漏洩するように仕向けられます。攻撃者は、ホワイト背景上で見えないテキストとして隠されたプロンプトを、悪意ある履歴書 PDF または安全でない Markdown 画像に埋め込みます。Notion がファイルをレンダリングするとき、その文書全体の内容を含む URL を構築します。この URL は画像ソースとして使用され、変更承認ダイアログが表示される前にユーザーのブラウザが攻撃者管理ドメインから画像を取得するようにトリガーされます。 > この攻撃は Notion の LLM ベースの悪意ある文書警告を回避します。なぜなら、注入されたプロンプトは未スキャンのソース(例:ウェブページ、Notion ページ、またはサードパーティ接続)から来ているためです。 > プルーフ・オブ・コンセプト攻撃では、抽出されたデータに給与期待値、候補者フィードバック、内部役割詳細、多様性採用目標、およびその他の機密トラッカー情報が含まれていました。この脆弱性は 2025年12月24日に HackerOne 経由で責任ある報告が行われ、Notion は 2025年12月29日に「該当なし」として問題を閉じました。公開開示は 2026年1月7日でした。 > **組織への対策:** サードパーティ接続の検証、ワークスペース Web 検索の無効化、外部リクエストに対する確認要求、および機密データの個人設定制限を実施してください。 > **Notion への推奨修正:** ユーザー明示的な承認なしに外部 Markdown 画像の自動レンダリングを禁止し、強力な Content Security Policy(CSP)を適用し、CDN リダイレクト悪用を防止してください。対策が取られない場合、機密採用情報の不正開示、規制上の罰則、評判への損害、および AI 搭載ドキュメントツールに関する業界全体の再評価につながる可能性があります。

「NPM:クラシック・トークンの激変後に段階的公開を実装する」

## 日本語訳: 以下は、すべての主要ポイントを統合し、推測的な表現を削除し、トーンを明確かつ簡潔に保った改訂版です。 ``` ## Summary 2025年、JavaScript エコシステムは Shai‑Hulud キャンペーンによる攻撃の急増を受けてサプライチェーンセキュリティに焦点を当てました。npm は段階的な公開モデルで対応し、レジストリ レベルのレビューウィンドウを設け、MFA 検証済み承認が必要となるようにしました。この展開では、11 月初旬にクラシックトークンを無効化し、12 月 9 日に残りのトークンを取り消して短期間有効なセッショントークン(2 時間から 12 時間へ延長)と細粒度アクセス トークンに置き換えました。結果として混乱が生じ、パイプラインが壊れ、頻繁に再認証プロンプトが表示されました。 npm は OIDC ベースの信頼済み公開を大規模にオンボーディングし、GitHub Actions と GitLab 以外の CI プロバイダーへのサポートも拡張しました。しかし、この機能は制限があります。対応する CI プロバイダーが数社に限定され、新しいパッケージを公開できず、バルクセットアップ用の API がなく、公開時に必須 2FA を強制しません。 OpenJS Foundation は、リスクプロファイルに基づいて選択的に信頼済み公開を採用すべきであり、普遍的に適用するべきではないと警告しています。Nicholas C. Zakas は、npm が認証情報のセキュリティに過度に集中し、レジストリ側の異常検知を怠っていると主張し、異常な公開場所をフラグ付けしたり、大幅バージョンアップ時のみライフサイクルスクリプトの追加を制限するなどの対策を推奨しています。 JavaScript を中心に扱う組織は、サプライチェーンマルウェアを運用リスクとして捉え、新たな認証ステップ、潜在的な障害、および慎重な公開ワークフローと強化された資格情報衛生への業界全体の転換に直面しています。 ```

**Shipmap.org** → **シップマップ・オーエルジー(Shipmap.org)**

## Japanese Translation: > **Kiln の高解像度「ルート」ビュー マップ** は、2012 年の世界商船隊の移動、航路、および排出量を示します。 2 種類のマップスタイルが利用可能です:青い深海図ベースに乗船種別で色分けしたバージョンと、透明背景に単一色で表示する船舶バージョンです。 これらのマップは、exactEarth AIS データを Clarksons World Fleet Register の船舶情報と GEBCO 深海図グリッド上に重ね合わせ、港名、アニメーション化された船舶アイコン、および船舶種別でフィルタリングする機能を備えています。 > > 主な統計(CO₂ 排出量(千トン)と各船舶カテゴリの最大貨物容量)は、5 カテゴリ:コンテナ、乾燥バルク、タンカー、ガスバルク、および車両に対して表示されます。 船舶移動アーティファクトは、基盤マップに表現されていない運河や川を通過した場合、または疎な AIS 位置間で補完するときに発生する可能性があります。 2012 年の 1 月から 4 月までの船舶が少なく表示されるのは、その期間の AIS 覆蓋率が不十分だったためです。 > > このプロジェクトは Kiln が UCL Energy Institute と協力して作成し、European Climate Foundation の資金提供を受けました。また、Duncan Clark & Robin Houston によって設計され、Julia Schaumeier & Tristan Smith からのデータが使用されています。音楽は Kimiko Ishizaka が担当しました。 > > 船舶会社、研究者、政策立案者、およびウェブパブリッシャーを含むユーザーは、これらのインタラクティブマップを自分のサイトに埋め込む(Kiln へのリンク付き)か、**[email protected]** に連絡してカスタム設置を依頼できます。 将来のリリースでは、更新されたデータが入手可能になった際に追加の船舶カテゴリや新しい年の情報を追加する予定です。

**「本物の食事をしよう」**

## Japanese Translation: 元の要約は明確で包括的であり、列挙された主要ポイントと完全に一致しています。変更は必要ありません。 **オリジナルサマリー:** 新しい米国人向け食事指針は「本物の食べ物」、すなわち全体的で栄養価が高い食品を摂取することを強調し、慢性疾患を促進する高度に加工された製品を避けるよう勧告しています。このメッセージは衝撃的な健康統計によって裏付けられています:米国の成人の半数が糖尿病前症状または糖尿病を抱えており、3分の4は少なくとも1つ以上の慢性疾患と共に生活し、医療費の90 %が食事関連疾患の治療に充てられています。これらの数字は、加工食品を推奨し病気率の上昇に寄与した旧来のフードピラミッドの失敗を浮き彫りにします。更新された枠組み「The New Pyramid」は、そのモデルを科学的根拠と常識に基づく勧告で置き換えています。実施には政策指針、公共教育、および国民の食習慣を変えるための具体的な盛り付けガイドラインが含まれます。その結果、消費者は全体食品を選択するよう促され、メーカーは加工製品の削減に踏み切る可能性があり、医療費も低減できるでしょう。最終的な目標は、米国の食文化をより健康的な選択へと再構築し、慢性疾患負担を軽減することです。

**2026 年予測スコアカード**

イリノイ州機関によると、ヘルスケアデータの漏洩で60万人を超える患者が被害に遭ったとのことです。

## Japanese Translation: > **概要:** > イリノイ州人間サービス局(IDHS)は、2021年から2025年にかけて公開されるオンラインマッピングサイトで、意図せず数千人の患者の個人情報を露出させました。2021年4月から2025年9月までに、リハビリテーションサービス部門の32,000件以上のクライアントデータが閲覧可能でした。また、約670,000件のメディケイド/メディケア貯蓄プログラム受給者の住所、ケース番号、人種・性別情報、および計画名が2022年1月から2025年9月までマップ上に露出していました。露出された項目には名前、住所、ケース状況、紹介元、地域、オフィス情報、および受給者状態などが含まれ、実質的に個人を特定または位置決めできるあらゆる情報が対象でした。 > 本件の違反は9月22日に発覚しましたが、誤用は報告されておらず、ウェブサイトにはユーザー追跡機能もありませんでした。IDHS は直ちにプライバシー設定を強化し、すべてのマップを権限を持つ従業員限定に制限するとともに、新たな安全なマッピングポリシーを実施して将来の公開アップロードを防止しました。影響を受けた個人には問い合わせ用連絡先情報とともに通知が行われます。

エリプティックライブラリに対しWycheproofスイートでテストした結果、暗号学的欠陥を発見しました。

## Japanese Translation: JavaScript **elliptic** ライブラリは、約3 000のプロジェクトで使用されており、週に1,000万回以上ダウンロードされています。このライブラリには、署名の偽造や有効な署名を拒否する二つの重大なセキュリティ脆弱性が存在します。 1. **EdDSA 署名の可変性(CVE‑2024‑48949)** は、スカラー `s` に対する境界外チェックが欠落しているために発生し、攻撃者が署名を偽造できるようになっています。この脆弱性は 2024 年 7 月 16 日に公開されましたが、10 月に閉じた 90 日間の開示期間後もパッチは適用されていません。 2. **ECDSA 検証エラー(CVE‑2024‑48948)** は、`new BN(msg,16)` が先頭ゼロを取り除きハッシュを曲線順序に切り捨てることで発生し、高い先頭ゼロを含む有効な署名が拒否されます。このバグは 2024 年 7 月 17 日の開示後に内部的に修正されましたが、公開 CVE は 10 月 15 日までにリリースされませんでした。 合計で五つの脆弱性が特定されました:三つはパーシング問題の小規模 CVE が公共プルリクエスト経由で提出され、二つは GitHub アドバイザリを通じて処理された重大な CVE です。すべてに MITRE によって 2024 年 10 月 10 日に CVE 番号が付与されました。 Wycheproof テストベクトルは、これらのバグ発見に重要な役割を果たしました。著者は elliptic 用のハーネスを構築し、Wycheproof の使用方法に関するガイドを公開しました。Daniel Bleichenbacher は 2024 年 10 月 13 日頃に関連する問題(#321)を独自に特定し、elliptic 実装の継続的な監査が必要であることを示しています。 開発者は依存関係を迅速に更新し、CI/CD パイプラインに継続的な Wycheproof テストを統合して、署名偽造、監査失敗、および JavaScript エコシステム全体での評判への損害を防ぐよう促されます。

**FUSEを利用した macOS/Linux/Windows 向けネイティブ Amiga ファイルシステム**

## 日本語訳: **Amifuse** は、macOS、Linux、および Windows 上で FUSE ファイルシステムインターフェイスと m68k CPU エミュレーターを組み合わせて Amiga ディスクイメージ(HDF/RDB、Emu68 MBR、ADF)をマウントするクロスプラットフォームユーティリティです。 PFS3、SFS、FFS/OFS、および BFFS などの一般的な Amiga ファイルシステムへの読み取り専用アクセスを提供し、FUSE 経由で公開されるネイティブ AmigaOS ドライバを介して機能します。 **要件**:Python 3.9+、プラットフォーム固有の FUSE パッケージ(macOS では macFUSE、Linux では fuse libfuse-dev、Windows では WinFSP)、`p7zip`(解凍用)および任意で `amitools[vamos]` サブモジュール。 **インストール**: ```bash git clone --recursive <repo-url> python -m venv .venv source .venv/bin/activate # Windows では .venv\Scripts\activate pip install -e './amitools[vamos]' pip install -e . ``` その後、プラットフォーム固有の FUSE パッケージをインストールします(macOS:`brew install --cask macfuse`;Linux:`sudo apt install fuse libfuse-dev` または `sudo dnf install fuse fuse-devel`)。 **使用方法**: 1. `amifuse download && amifuse unpack` でテストディスクを取得。 2. `amifuse mount <image>` でマウント(macOS では `/Volumes/...` に自動マウント、Linux では `--mountpoint` を指定)。 追加サブコマンド:`inspect`、`driver-info`。 任意フラグ:`--partition`、`--block-size`、`--volname`、`--debug`、`--profile`、`--write`(実験的書き込みサポート)、`--icons`(macOS アイコン変換)。 ツールはフォアグラウンドで動作し、デフォルトでは読み取り専用です。Finder/Spotlight のインデックス化を無効にし、ハンドラパス処理のため初回トラバーサルが遅くなる場合があります。 **影響**:Amifuse はアーカイブ作成者、エミュレーション愛好家、および開発者が完全なエミュレータを実行せずに、最新のオペレーティングシステムから直接レガシー Amiga データへアクセスできるようにします。

Tailwind の創設者は、エンジニアリング部門の従業員のうち **75 %** を解雇しました。

## Japanese Translation: GitHub は、開発者がコードをより速く書き、インテリジェントなアプリケーションを構築し、プロンプトを管理・比較できるようにするための AI 主導型スイート―Copilot、Spark、Models、および MCP Registry ―を紹介しています。Copilot はコーディング提案を提供し、Spark はデータ中心の AI 機能を駆使してアプリケーションの構築と展開を支援します。Models はユーザーが生成モデルをカスタマイズし、プロンプトを比較できるようにし、MCP Registry は統合コンポーネントを追跡します。ユーザーはメニューリンクから外部ツールを追加したり、「すべての機能を見る」でさらにオプションを探索したり、価格情報を確認したり、フィードバックを提供したり、新しい課題を作成したりできます。リポジトリの指標(フォーク 1 件、スター 9 件)や「サインアップ」「外観設定」「通知」などの標準ナビゲーション項目は、典型的な GitHub の慣例に従った活発なオープンソースプロジェクトであることを示しています。このページでは、開発者がこれらのツールを試し、課題を通じて貢献し、将来のリリースを形作るよう促されています。

**A4紙の物語**

## Japanese Translation: ### 改訂要約 この記事では、標準的なA4用紙をディスプレイ画面サイズの推定に使える迅速かつ非公式な測定ツールとして活用する方法を示しています。A4は21 × 29.7 cmでアスペクト比が√2となっており、半分に切ると比例が保たれるため、連続して切断するとA1–A0サイズへと順次変化します。著者は、A4用紙をモニターの上に置き、縁を合わせて幅約60 cm、高さ約34 cmになるよう調整し、その対角線長が約68.9 cm(≈27.2インチ)であることを示しました。これは典型的な27インチディスプレイと一致し、現代の画面に一般的な16:9アスペクト比にも合致します。A4用紙は正確な測定器ではありませんが、非公式なチェックには十分です。著者はこの簡単な方法をスマートフォンアプリと対照付けながら、いずれの標準機関も正式に承認していないことを指摘しています。記事はA紙サイズの無限列挙と想像上の数学者間の冗談で遊び心を添えて締めくくられ、定規が手元になかった際にはこのテクニックを試す価値があると読者に提案しています。

**RISC‑V における V8 開発の一端** V8 JavaScript エンジンは、多くの最新ウェブブラウザやサーバー側ランタイムにとって不可欠なコンポーネントです。RISC‑V アーキテクチャで継続的に開発されていることは、オープンソースプロジェクトが新興ハードウェアエコシステムに適応できることを示しています。 --- ### なぜ RISC‑V なのか? - **オープン命令セット** – ライセンス料がなく、実験を奨励します。 - **スケーラブルな拡張性** – 組込みデバイスから高性能サーバまで対応可能です。 - **成長中のエコシステム** – ベンダーや学術機関からのサポートが増加しています。 --- ### 主な開発マイルストーン 1. **初期移植(2022)** - RISC‑V LLVM ターゲットで V8 のベアメタルビルドを実装。 - 64 ビット呼び出し規約の ABI 不一致を修正。 2. **JIT ランタイム強化(2023)** - コード密度向上のため *M* と *C* 拡張に対応。 - カスタム *RVC* (圧縮命令) バックエンドを導入。 3. **パフォーマンス最適化(2024)** - RISC‑V の 32 個の汎用レジスタに対するレジスタ割り当てを微調整。 - 新しい *Zk* 拡張に合わせた投機実行経路を実装。 --- ### 発生した課題 - **ツールチェーンの成熟度** – 初期の LLVM リリースは RISC‑V 用の最適化パスが不十分でした。 - **メモリモデルの違い** – 弱順序メモリモデルで一貫した動作を保証するために広範なテストが必要でした。 - **ハードウェアの多様性** – 任意拡張機能の実装差異により、ビルドシステムは高度に構成可能である必要がありました。 --- ### コミュニティ貢献 - **GitHub の Issue と PR** – RISC‑V コミュニティから 150 件以上のプルリクエストがマージされ、バグ修正や新機能が追加。 - **テストインフラ** – エミュレート環境と実際のハードウェア(SiFive の U54 コアを含む)で継続的インテグレーションパイプラインが稼働。 --- ### 今後の方向性 - **完全なガベージコレクタ統合** – V8 の世代別 GC を RISC‑V のキャッシュ階層に適応。 - **セキュリティ強化** – RISC‑V の *Zba* 拡張を利用した効率的な境界チェック。 - **クロスコンパイルサポート** – 開発者が Node.js アプリケーションを直接 RISC‑V プラットフォーム上でビルドできるように。 --- ### 結論 RISC‑V に対する V8 チームの取り組みは、モダン JavaScript エンジンが新しい命令セットに適応できる柔軟性を示しています。ハードウェアベンダーが RISC‑V への投資を継続すれば、クライアント・サーバー両方の環境でさらなる性能向上と採用拡大が期待できます。

## Japanese Translation: > V8 の JavaScript エンジンは、x86_64 および ARM64 と同等の機能を実現しつつ、完全に RISC‑V に移植されました。このポートは 2020 年に Kim McMahon によって発表され、メイン V8 リポジトリへアップストリーム化されました。継続的に自動ビルドボットが緑(省エネルギー)テストを実行しながら検証しており、コミュニティの貢献者は主流と同期させつつ、定期的なコミットや小規模最適化を担当しています。 ### 主要な低レベル最適化 - **簡略化された定数プールロジック**:コード生成時に 32 ビットオフセットが出力されるようになり、複雑さが減少し将来的には実行不能セクションを可能にします。 - **WebAssembly における原子ジャンプテーブルパッチングバグの修正**:`ld` でターゲットアドレスをロードすることで競合状態を排除し、短距離 `jal` ジャンプは依然としてサポートします。 - **Zba の `shxadd` 命令を使用した融合シフト+加算**:ロード回数を約半分に削減します。 - **ポインタデコンプレッションの改善**:`zext.w`(Zba も同様)を利用し、デコンプレッションシーケンスを五命令から二命令へ縮小しました。 - **ベクターサポートの拡張**:固定 128 ビットから最大 512 ビットまで柔軟な RVV ベクトルに対応。レジスタ保存/復元のバグが修正され、完全な JetStream ベンチマークを実行可能になりました。 > RISC‑V の 32‑ビット版は OS サポートが限定的で強力なユースケースが不足しているため、2026 年 5 月までに廃止予定です。64‑ビット版は継続して稼働中で、既に完全な JetStream スイート(約 33 MB の Wasm、約 2 M 行の JavaScript)を実行し、機能同等性と本番ワークロードへの準備が整っています。この進展は、エッジデバイス・サーバー・省電力環境において RISC‑V をパフォーマンスを損なうことなく JavaScript エンジンの有効なプラットフォームとして位置づけています。

WebDAVにおける数多くの困難

## Japanese Translation: 記事では、主要なサービスプロバイダーが公式標準にほとんど従わないため、WebDAV/CalDAV ライブラリを信頼性のあるものとして構築することは非実用的だと主張しています。これにより、多くの奇妙な挙動や臨時の回避策が生じます。 1. *go-webdav* など既存の Go ライブラリは、サーバー側のコレクション同期など必須機能を欠いており、著者のデータモデルとも合致しません。 2. RFC 2518、RFC 4918、および7つの拡張 RFC を検討しましたが、実用には複雑すぎてレガシー要素が多く重いと判明しました。 3. WebDAV のスキーマが不明瞭であるため、著者は Apple CalendarDAVXThunderbird、Apple iCloud、Google Calendar、Radicale などの実際のクライアント/サーバーから HTTP トラフィックを逆解析し、プロキシや Wireshark を使用してリクエストボディとヘッダーを検査しました。 4. Go の標準 XML ライブラリは不十分であったため、DOM 風に XML ノードを操作するカスタムラッパーを作成しました。 5. MVP は既存サービスとの通信に成功したものの、Apple と Google が RFC の一部しか実装しておらず、一般的な応答しか返さないことが判明しました。 6. CalDAV クライアントは大きく異なります:効率性を重視する場合はほとんどが sync-collection を使用すべきですが、Apple Calendar は ctags/etags に依存しています。 7. 著者は主要プロバイダーの奇妙さと標準遵守に対する明確なドキュメントやサポート不足にフラストレーションを抱いています。 8. オープンソースライブラリには、Google の特殊性など特定実装向けの回避策が頻繁に含まれています。 **結論:** 広範な非準拠とベンダー固有の奇妙さのため、WebDAV/CalDAV ライブラリを作成することは、理性を重視する人には推奨されません。

NVIDIA Open Modelsで音声エージェントを構築する

## Japanese Translation: NVIDIA は、低レイテンシーの音声AIスタックである Nemotron Speech ASR、Nemotron 3 Nano、および Magpie TTS を寛容なライセンスの下で公開し、開発者が自前のハードウェアやクラウドサービス上で商用かつプライバシーに配慮したエージェントを構築できるようにしました。 - **ASR** は、24 ms 未満で最終文字起こしを提供し、トップレベルの商用モデルと同等の WER を実現します。4 つのコンテキストサイズ(80 ms–1.2 s)に対応し、Pipecat WebSocket 転写サーバー経由で公開されます。 - **Nemotron 3 Nano**(30B パラメータ LLM)は、多段階ベンチマークで約 91–93 % の合格率を達成し、中央値 171 ms / p95 199 ms の推論速度を持ちます。DGX Spark または RTX 5090 GPU 上で高速デプロイのために Q8 または Q4 に量子化可能です。 - **Magpie** はハイブリッドストリーミング TTS を提供し、初期応答レイテンシーを最大 3 倍短縮(RTX 5090 上で約 90 ms 対 210 ms)します。 このスタックは、Pipecat の低レイテンシー構成要素(Smart Turn ループ検出、ASR、LLM、および TTS)をカスタム WebSocket サーバーと統合し、トークンと音声をリアルタイムでストリームします。デプロイメントオプションには、マルチユーザー作業負荷向けの Modal GPU クラウド、ローカル DGX Spark または RTX 5090 GPU(Blackwell GB10 上の CUDA 13.1、RTX 5090 上の CUDA 13.0)、および GitHub リポジトリで入手可能な Docker コンテナが用意されています。 性能測定では、サーバー側の音声対音声レイテンシーは RTX 5090 で約 415–508 ms、DGX Spark で約 759–1359 ms と報告されており、クライアント側オーバーヘッドが OS、エンコーディング/デコード、およびネットワーク転送によりさらに 250–600 ms を追加します。単一 GPU 設定では、エージェントは LLM と TTS 推論(小さなトークンチャンクの後に音声生成)を交互に実行し、Smart Turn を CPU 上で走らせることでスループットを最大化します。 オープンモデルはファインチューニング、カスタムパイプライン、および VPC 内ホスティングを可能にし、高精度と規制遵守が必要なエンタープライズ音声エージェントに不可欠です。NVIDIA は近々 Nemotron 3 の大型バリアントをリリース予定であり、その性能が同様に拡大すれば、より要求の高い対話システムを動かすことができるでしょう。 GitHub リポジトリには、推論結果フォーマットと KV キャッシュ用の vLLM および llama.cpp パッチ、Magpie 用 WebSocket 推論サーバー、およびターゲットハードウェアに合わせた Dockerfile が含まれています。追加学習リソースとして「Voice AI & Voice Agents Illustrated Primer」、Discord コミュニティチャネル、および録画済みコースセッションが提供されています。 ## Text to translate (incorporating missing details while preserving clarity):** NVIDIA has opened up its low‑latency voice AI stack—Nemotron Speech ASR, Nemotron 3 Nano, and Magpie TTS—under a permissive license so developers can build commercial, privacy‑aware agents on their own hardware or cloud services. - **ASR** delivers final transcripts in < 24 ms with WER comparable to top commercial models, supports four context sizes (80 ms–1.2 s), and is exposed via a Pipecat WebSocket transcription server. - **Nemotron 3 Nano** (30B‑parameter LLM) achieves ~91–93 % pass rates on multi‑turn benchmarks with median 171 ms / p95 199 ms inference; it can be Q8 or Q4 quantized for faster deployment on DGX Spark or RTX 5090 GPUs. - **Magpie** offers hybrid streaming TTS that cuts initial response latency by up to three times (≈90 ms vs 210 ms on RTX 5090). The stack integrates Pipecat’s low‑latency building blocks—Smart Turn turn detection, ASR, LLM, and TTS—with custom WebSocket servers to stream tokens and audio in real time. Deployment options include Modal GPU cloud for multi‑user workloads, local DGX Spark or RTX 5090 GPUs (CUDA 13.1 on Blackwell GB10, CUDA 13.0 on RTX 5090), and ready‑to‑run Docker containers available in the GitHub repo. Performance measurements show server‑side voice‑to‑voice latency of ~415–508 ms on RTX 5090 and ~759–1359 ms on DGX Spark; client‑side overhead adds another 250–600 ms due to OS, encoding/decoding, and network transport. For single‑GPU setups, the agent interleaves LLM and TTS inference (small token chunks followed by audio generation) while running Smart Turn on CPU to maximize throughput. Open models allow fine‑tuning, custom pipelines, and in‑VPC hosting—critical for enterprise voice agents that need high accuracy and regulatory compliance. NVIDIA plans larger Nemotron 3 variants soon; if their performance scales similarly, they could power more demanding dialogue systems. The GitHub repository includes vLLM and llama.cpp patches for reasoning output formatting and KV caching, a WebSocket inference server for Magpie, and Dockerfiles tailored to the target hardware. Additional learning resources are provided via the “Voice AI & Voice Agents Illustrated Primer,” Discord community channels, and recorded course sessions.

「Show HN:ブラウザ上でシティバイクの全履歴を可視化しました」

## Japanese Translation: 申し訳ありませんが、作業するための記事本文や要点が見当たりません。IT関連のニュース/検証記事の全文を提供していただけますか?それに基づいて要点を抽出いたします。

「つまり、あなたは自分自身をデバッグしたいのですか(2024)?」

## Japanese Translation: (ギャップを埋め、推測された主張を除去するために)** > **メインメッセージ:** > 人々は「行き詰まり」を感じ、誤った努力や恐怖による意思決定の停滞、自ら課した障壁で実際の問題解決から遠ざかっています。 > > **人を閉じ込めている主要な要因:** > 1. **グッターボーリング** – 他者を満足させるが核心問題に対処しないタスクで優秀になること。 > 2. **ジャックポット待ち** – 努力なしに完璧な解決策が現れるのを期待すること。 > 3. **ディサー恐怖** – 恐怖から勇敢な行動を回避し、苦痛を長引かせること。 > 4. **平凡罠** – 悪い状態に留まりつつも変化を促すほどのフラストレーションがない「失われた年」を生むこと。 > 5. **人形操り** – 他者の行動をコントロールしようとする試みで、個々の深い過去から来る行動は失敗に終わる。 > 6. **自己作りの沼** – 「床が溶岩だ」「ハリネズミ化」などの精神的ゲームや誇張された認識で立ち往生させること。 > > **一般的なセルフヘルプの落とし穴:** > - *問題を撫でる*: 行動に移す代わりにその大きさや深さに執着すること。これには「より努力する」誤謬と無限努力幻想が含まれる。 > - **卒業証書問題**(一時的な努力)と**歯磨き問題**(継続的日常作業)の区別を示し、ほとんどの課題は持続的な努力を要することを強調。 > > **実践的なポイント:** > 自分自身の沼パターン(グッターボーリング、ディサー恐怖など)を認識しラベル付けすることで、無力感から「乾いた土地」へ向かう目的ある行動へとシフトできる。 この改訂版は主要リストのすべてのポイントを保持し、組織的成果に関する根拠のない推測を回避し、各識別パターンを明確にしています。

**ミシェル・シフレ:** 彼は何ヶ月も地下で一人で過ごし、その結果、心が歪んでしまった。

## Japanese Translation: ミシェル・シフレの1962年に行われた先駆的な地下実験は、人間が外部の時間的手掛かりから完全に切り離されても、日常リズムを維持できる内在的な生体時計を持っていることを示しました。130メートルの洞窟で1本の懐中電灯だけを使い、63日間単独で過ごす中でシフレは心拍数と睡眠パターンを記録し、それらが約24時間周期に沿って続いていることを発見しました。この人間の時刻情報欠如への適応に関する最初の研究は、体内で時間を調整する仕組みについての興味を喚起しました。実験はユーリ・ガガリンの歴史的な宇宙飛行後に広く注目されるようになり、科学者たちは長期隔離—例えば宇宙飛行士が経験するもの—が生理学にどのように影響するかを探求し始めました。シフレの発見はその後、クロノバイオロジー研究を導き、長期間の宇宙ミッションの計画や航空・海上輸送、および極端な条件下で信頼できる時間管理が不可欠なあらゆる分野における実用的応用に影響を与え続けています。

**2026年版:メール暗号化について知っておくべきすべてのこと**

## Japanese Translation: --- ## 要約 この記事は、暗号化されたメールが本質的に安全な通信手段として信頼できないと主張しています。理由は、OpenPGP、GnuPG、および関連ツールなどのプロトコルに根深い技術的欠陥があり、正しく使用することが難しいためです。 2025年の第39回 Chaos Communications Congress での最新調査では、これらシステムに重大な脆弱性があることが明らかになり、SMTP の TLS 強制と鍵交換要件の問題も指摘されました。メッセージ自体は暗号化されていても、メールの store‑and‑forward 設計や Cc/Bcc、メールリスト、DKIM 署名などがメタデータや著作者情報を漏洩させ、真のエンドツーエンド保護を損ないます。 記事は、VPN や ProtonMail などの商用プライバシーサービスも、弱い鍵管理、部分的暗号化、または非ネイティブユーザー向けにプレーンテキストへダウングレードすることが多いため、限定的な保護しか提供しないと指摘しています。 これらのプロトコルとインフラを大規模に改良するための政治的または産業界の取り組みがなければ、SMIME などの新しい安全スキームの採用は停滞すると予測されます。著者は、偶発的なプレーンテキスト公開を避けるメッセージングプラットフォーム(例:Signal)への移行を推奨しています。ユーザーと組織には、機密データの暗号化メール依存をやめ、鍵管理を強化するか、代替コミュニケーションツールへ移行するよう促し、業界全体に対して寡占的支配と監視懸念の中でプロトコルアップグレードへの圧力が高まることを訴えています。

瞑想―覚醒したリラクゼーション:平滑筋の緊張を解く (「Meditation as Wakeful Relaxation: Unclenching Smooth Muscle」)

## Japanese Translation: 著者は、意図的に平滑筋の緊張を緩めることで不安を低減し、反応性を抑え、日常の対人関係を改善できると主張しています。彼らは「vasocomputation」という枠組みを紹介しており、これは筋肉の「姿勢」(特に血管平滑筋のラッチ)と神経安定性・主観的体験との関連を示すものです。この枠組みで、持続的な低ATP収縮が身体的苦痛の根底にある可能性を説明しています。 主要な証拠としては、ラッチ機構の教科書的説明と、緊張変化の「ホウキン・オブ・モール」パターンを明らかにする個人的な瞑想実験が挙げられます。著者は、意識的に制御できる骨格筋の緊張も同様の計算効果に寄与している可能性が高いと指摘しています。 背景:瞑想教師ロジャー・シズデルは、覚醒状態でリラクゼーションを共存させることを提唱し、通常の「リラクゼーション=退屈」「覚醒=神経過敏」という見方に挑戦しました。執筆者は30日間のワークショップ(Inkhaven)中に2週間瞑想を実践しており、深いリラクゼーションを試みるとストレスが急上昇することが観察されました。 今後の方向性:具体的な技術としては、サウナ後の冷水プラunge、ラッチした組織に焦点を当てたボディスキャン瞑想、ラッチを開くための精神活性薬、意図的に固め放すサイクルを伴う超ゆっくりとしたヴィパッサナー・スキャンが提案されています。著者はまた、平滑筋のラッチがどれくらい持続できるか(数分から数年)について不確実性を認めており、読者に対し瞑想練習内で平滑筋をリラックスさせる追加アイデアを共有するよう呼びかけています。 潜在的な影響:これらの戦略が効果的であれば、人々はストレスと不安を減少させ、ウェルネスや治療実践に影響を与え、筋肉ベースの計算モデルを精神健康とパフォーマンスに関するさらなる研究へと促進できるでしょう。

**Optery(YC W22)** *以下のポジションを募集しています:* - **CISO** - **Webスクレイピングエンジニア(Node.js)** – 米国・ラテン米地域で空きがあります。

## Japanese Translation: (省略された詳細を補完し、推測される表現を除去したもの) > Optery は「HOLIDAYS2025」というプロモーションコードをチェックアウト時に入力すると **20 % 割引** が適用されるホリデーセールを実施しています。セールは 🎉❄️☃️ のような楽しい絵文字で強調され、全ページ(割引詳細を含む)が表示されるには、バナー経由でパーソナライズドクッキーの受諾が必要です。 > > プロモーション以外にも、Optery のサイトは個人利用者とビジネス利用者の両方に対応しています。**「Optery for Business」**、**「Partnership Program」**、および **API for Partners** など専用ページを提供。また、**Client Stories**、**Business Use Cases**、企業向けデータ削除サービスガイド、ヘルプデスク、ブログ、データブローカーのディレクトリ、オプトアウトガイド、製品更新情報、顧客レビュー、メディア掲載情報など、多彩なリソースも用意されています。 > > ユーザーは無料で登録することで自身の個人データを保護できます。

**ターゲット・フォレンジックラボ(2024)**

## 日本語訳: (以下はご提示いただいたテキストの日本語訳です) --- ## Summary Target’s “Forensics Lab” in Minneapolis is a high‑tech crime‑fighting unit that goes well beyond standard retail security. Established in 2003, it uses advanced video‑analysis software to sift through footage from Target stores, smartphones, and even damaged police recordings—repairing those clips when necessary—to pinpoint suspects. Despite ubiquitous cameras since the 1980s, shoplifting still cost the company roughly $1 billion in goods stolen in 2023, prompting the creation of this specialized team. The lab has already cracked major cases outside Target stores—murders, arsons, abductions, rapes, and large‑scale robberies—including a Houston arson that stumped the FBI before Target’s involvement. Looking ahead, Target plans to train government agencies on its technology, expand undercover operations, and support U.S. Customs in verifying imports. By offering local police and federal partners access to cutting‑edge investigative tools, the lab promises to boost law‑enforcement efficiency and curb retail losses nationwide.

**Show HN:** *自宅オフィス用の「通知停止」デバイスを作りました*

## Japanese Translation: --- ## 要約 著者は、MacBook のカメラがアクティブかどうかを表示する低コストの ESP32 ベースのデバイスを作成しました。 - **検出**:Apple のシステムログ(`AVCaptureSessionDidStartRunningNotification` / `AVCaptureSessionDidStopRunningNotification`)を、ネイティブ API が存在しないために Bun サーバー経由で監視します。 - **ネットワークと電源**:動的 IP を扱いポーリングを減らすために mDNS でローカル命名を追加し、HTTP ポーリングから Bluetooth Low Energy(BLE)へ切り替えてリアルタイム更新を実現しました。ユニットは外部モニタの USB ポート経由で電源供給されるので、ノートパソコンが抜かれると自動的にオフになります。 - **プロトコル**:カスタムバイナリ「DoorFrame Protocol v1」が単一バイト(例:0xC0/0xC1 でカメラ状態)と時間オフセットを送信し、JSON のような肥大化したペイロードを回避します。著者は RFC スタイルでプロトコルを文書化しました。 - **UI とエンクロージャ**:Mac メニューバーアイコンは Apple の SF Symbols に触発され、接続中にアニメーション波形インジケータが表示されます。物理ケースは Fusion 360 で設計し、スナップフィットと許容差を考慮した 3D プリント(初期版では透明テープを追加)で製造しました。 - **進化と今後の作業**:単なる通知から「過剰設計」プロジェクトへ発展し、現在は BLE 信号強度による部屋検知も含まれています。著者は既存プロトコルに顔認識、サイレン、その他スマートホーム連携を追加する予定です。 このデバイスはノートパソコンのカメラに対して目立たないプライバシーアラートを提供し、メーカー向けツールで低コストにハードウェアレベルのカメラ制御を実現できることを示しています。