2026/01/02 23:56

ペブル・ラウンド2

RSS: https://news.ycombinator.com/rss

要約▶

Japanese Translation:

Pebble Round 2 – 5月に$199で発売予定の軽量スマートウォッチ

Pebble の第2世代スマートウォッチは、5 月に $199 の価格で登場します。1.3 インチのフルフェイスカラー e‑paper ディスプレイ(260×260 px、283 DPI)、二週間のバッテリー寿命、更新された Bluetooth チップを備えつつ、クラシックな四つのタッチボタンとオプションのタッチインターフェースを維持しています。ウォッチはステンレススチールで作られ、厚さわずか 8.1 mm、30 m の防水性能です。

カラ―/サイズの組み合わせは三種類(マットブラック・20 mm バンド、ブラッシュドシルバー・14 mm または 20 mm バンド、ポリッシュロゼゴールド・14 mm バンド)で、付属のシリコンバンドが含まれています。追加のレザーバンドも予定されています。Pebble チャージ ドングルも同梱です。内部には加速度計/磁気センサー、音声入力用デュアルマイクロフォン、線形共振アクチュエータが搭載され、歩数・睡眠などの基本的な健康トラッキングをサポートします。

PebbleOS はオープンソースで残り、iOS と Android のモバイルアプリ経由でサポートし、Pebble Appstore(15 000+ アプリ/ウォッチフェイス)と開発者がカスタムソフトウェアを作成できる SDK を統合しています。コードベースは完全にオープンソースであり、継続的な設計検証テストが行われています;SDK の更新も近日公開予定です。

予約注文は rePebble.com で受け付けられ、発送は5 月から開始されます。Pebble Time 2 顧客は orders.rePebble.com を通じて Round 2 に変更できます。Pebble は新しいウォッチ(およびリング)を CES 2026 の Hall G – 60247 – Eureka Park で展示します。

本文

やっと実現しました

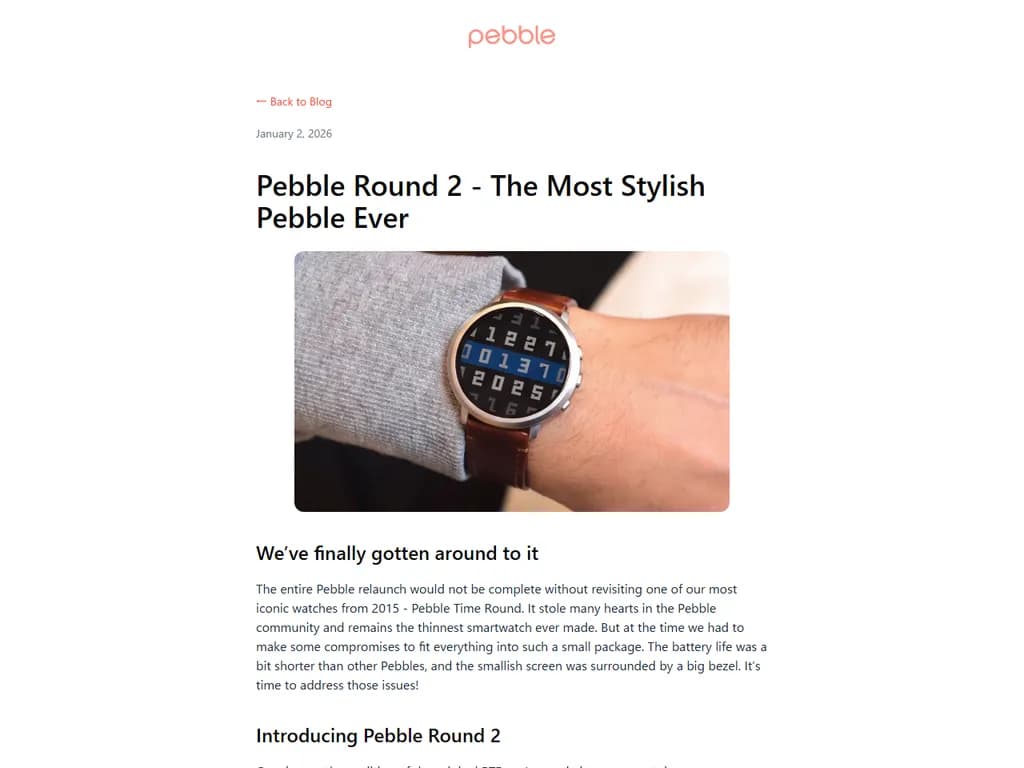

Pebbleの再出発を完全にするためには、2015年に登場した私たちの象徴的な腕時計 ― Pebble Time Round を再び取り上げることが欠かせませんでした。Pebbleコミュニティで多くの人々の心を掴み、史上最薄のスマートウォッチとして名高いこのモデルは、当時バッテリー寿命の短さと大きなベゼルに囲まれた小さい画面という妥協がありました。今こそ、それらの課題を解決します!

Pebble Round 2 をご紹介

オリジナルPTRの伝統を受け継ぎ、すべての寸法を改善しました:

- ベゼルは不要 ― 1.3インチカラー電子ペーパー画面がほぼ全フェイスを覆う

- Bluetoothチップ技術の進化により約2週間のバッテリー寿命

- ステンレススチール製;マットブラック、ブラッシュドシルバー、ポリッシュローズゴールドから選択可

- 依然として極薄設計

rePebble.com にて今日から $199 でプレオーダー可能。出荷は5月開始。

本質的にそれは Pebble

Pebble ウォッチは他のスマートウォッチとは一線を画します:

- バッテリー寿命が数週間

- 発光ではなく反射する常時表示電子ペーパー画面

- 見ずに操作できるタッチボタン

楽しくクオリティ・フルでオープンソースの PebbleOS が動力源です。Pebble モバイルアプリ(同じくオープンソース)は iOS と Android で利用可能。基本的な健康・活動トラッキング(歩数、睡眠)が備わっていますが、専用フィットネスウォッチではありません。

Pebble App Store では 15,000 件以上のアプリとウォッチフェイスがあります!または SDK を使って自分でプログラムすることも可能です。

Round 2 の仕様

- 1.3インチカラー電子ペーパー画面 – 260×260ピクセル、283DPI(PTRの2倍)

- 約2週間のバッテリー寿命(推定)

- 4つのボタン + 任意でタッチスクリーン(必須ではありません!)

- バックライト付き

- 歩数・睡眠トラッキング

- 防水性能(30 mを目標)

- 線形共振アクチュエータ(バイブレーションモーター)

- 加速度計 & 磁力計

- 2つのマイクロフォン(音声入力用、Android限定;iOS は EU で近日公開予定)

- ステンレススチールフレーム、厚さ8.1 mm

- カラーバリエーション:マットブラック(20 mm バンド)、ブラッシュドシルバー(14 mm または 20 mm バンド)、ポリッシュローズゴールド(14 mm バンド)

- シリコンウォッチバンドと Pebble チャージドングル付き

- Pebble App Store の数千のフェイス&アプリに対応

- iOS と Android スマートフォンで動作

価格:$199 – rePebble.com で今日からプレオーダー可能。出荷は5月開始。

バンドオプション

| バージョン | バンド |

|---|---|

| マットブラック | 20 mm |

| ブラッシュドシルバー | 20 mm |

| ブラッシュドシルバー | 14 mm |

| ポリッシュローズゴールド | 14 mm |

14 mm のバンドは 14 mm Round 2、20 mm バンドは 20 mm Round 2 に合わせてください。すべてシリコンバンド付きです。また、各サイズにレザーを含むアクセサリー用バンドもご提供しています。バンドはクイックリリース方式で、標準の14 mm または20 mm バンドならどれでも使用可能です。

実物は存在し、見事です!

完全動作するウォッチを映像で確認できます。Round 2 は3月から開発中で、現在設計検証テスト(DVT)フェーズに入っています。

Pebble Time 2 をプレオーダーされた方には、注文を Pebble Round 2 に変更できるよう、orders.rePebble.com へアクセスしてください。開発者の皆さんも、より大きな画面用にアプリを更新する時間が確保されます(SDK のアップデートは近日公開予定)。コードベースは完全オープンソースで、秘密保持が難しくなっています。

このウォッチは、Pebble Time 2 の電気設計と Pebble Time Round の機械設計を再利用し、オープンソースの PebbleOS を組み合わせることで構築が容易です。数日間で PebbleOS を稼働させました!

CES でお会いしましょう

初めてのことですが、Pebble は CES にブースを出展します!展示会にご来場の際は Venetian Expo の Hall G – 60247 – Eureka Park へどうぞ。挨拶し、新しいウォッチとリングをご覧ください。また T シャツやステッカーを配布します!