2026/01/06 3:30

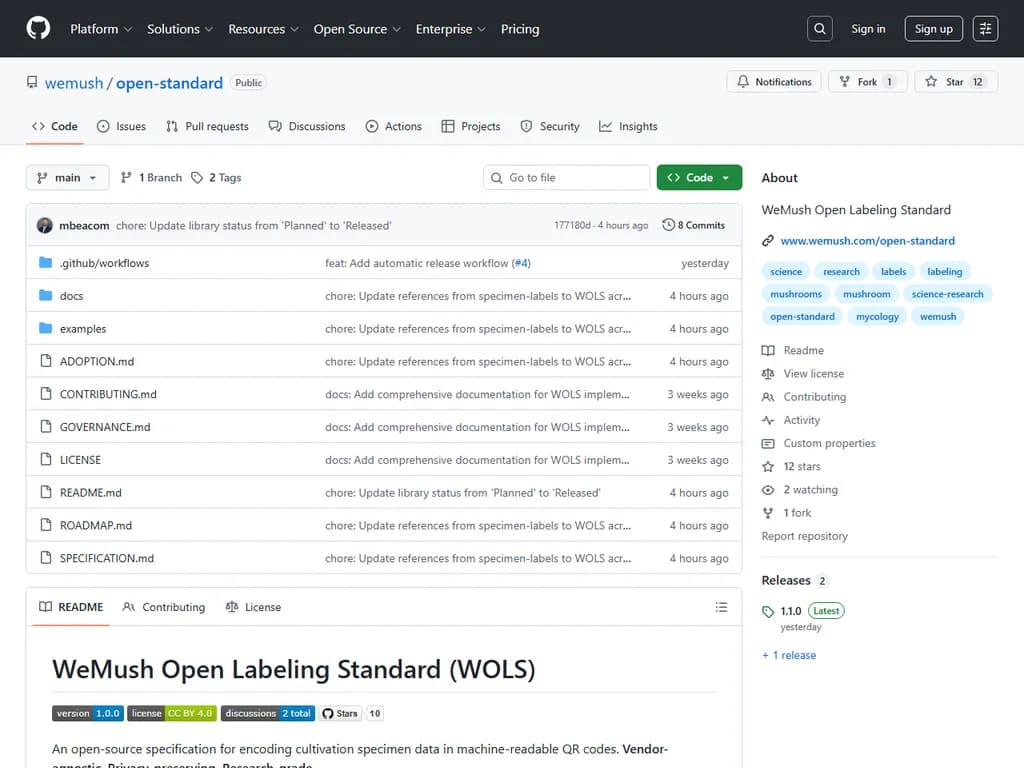

**Show HN: WOLS – 真菌栽培データ追跡のためのオープンスタンダード** - **概要** – コミュニティ主導で策定されたオープン仕様。真菌栽培業者が育成データを記録・共有する方法を統一化します。 - **重要性** – どんな規模の農場でも、収量や環境条件、ベストプラクティスを容易に比較できるようになります。 - **主な特徴** - 成長段階・培地組成・接種日・温度/湿度ログ・収穫指標などを網羅した統一スキーマ - JSONやCSVといった一般的データフォーマットに対応し、IoTセンサーとの連携APIも備える - バージョン管理されており、誰でも拡張・調整が可能な公開ドキュメント - **参加方法** – GitHubリポジトリを訪れ、コードや文書の貢献、拡張案の提案、あるいは自社でWOLSを導入してみてください。 ご意見・プルリクエストなど、お気軽にどうぞ!

RSS: https://news.ycombinator.com/rss

要約▶

Japanese Translation:

**WeMush Open Labeling Standard(WOLS)**は、完全なキノコ標本データ―種別・株、成長段階・環境条件・基質構成・収穫量・系統・遺伝情報―を機械可読型QRコードにエンコードするオープンソースでベンダー非依存の仕様です。

Compact、Embedded、Encrypted の3種類のエンコーディングモードをサポートし、認証とプライバシー制御のために暗号署名をオプションで付与できます。

- ライブラリ:JavaScript/TypeScript(

)、Python(@wemush/wols

)、Docker CLI、今後はGo/Rust実装も予定。wols - データモデル:必須フィールド(

、id

、version

、type

、species

、stage

)とオプションフィールド(created

、strain

、genetics

、batchId

、organization

、custom

)。カスタムネームスペースとAPIファースト設計により、IoTセンサーや独自アプリケーション、将来のデータレイヤーへの拡張が可能。signature

WOLSはCC BY 4.0で公開されており、コア仕様はApache 2.0ライセンスのリファレンスコードとともに無料で利用できます。プロジェクトは現在WeMush Foundation のMark Beacom氏が議長を務めるステアリングコミッティによって運営され、産業界・学術界・コミュニティメンバーからの参加者を募っています。

ユースケース

- 商業農場:規制遵守と食品安全トレーサビリティ

- 研究室:論文中にQRコードを埋め込み再現可能な実験

- 家庭栽培者:収穫量比較・最適化

- 循環型経済主体:検証可能な持続可能性主張

- 設備メーカー:統合トラッキングAPI

WeMush Platformは基本トラッキングの無料プランと、機械学習解析、IoTセンサー統合、APIアクセス、サポートを含むプレミアムサービスを提供します。

バージョン1.0.0は2025年12月にリリースされ、ロードマップではQ1 2026に向けて1.1.0(IoTセンサーフック、ブロックチェーン検証、画像メタデータ、多言語サポート)を予定。2.0.0では遺伝情報の深化、サプライチェーン統合、カーボントラッキング機能が追加されます。

WOLSは規制遵守の効率化、研究再現性の向上、ホビイストの収穫最適化を促進し、農家・研究者・設備メーカー・キノコ産業エコシステム全体に恩恵をもたらす統一トラッキングAPIを提供します。

本文

WeMush Open Labeling Standard (WOLS)

機械が読み取れる QR コードに培養試料データをエンコードするためのオープンソース仕様です。

ベンダー非依存でプライバシー保護、研究レベルの品質を実現します。

なぜ WOLS なのか?

世界のキノコ産業は 500 億ドル規模ですが、まだスプレッドシートと紙ノートに頼っています。

標準化が無い → 相互運用性が無い → 知見を共有できない。

WOLS は「どのデバイスでも読み取れる」単一の機械可読フォーマットを提供し、これらを解決します。

┌─────────────────┐ │ QR コードラベル │ ← 任意のデバイスでスキャン └────────┬────────┘ ↓ ┌─────────────────────────────────────────┐ │ 完全な試料履歴: │ │ • 種類・株種 │ │ • 成長段階とタイムライン │ │ • 環境条件 │ │ • 培地構成 │ │ • 収穫量 │ │ • 系統・遺伝情報 │ └─────────────────────────────────────────┘

活用例

| 役割 | 利点 |

|---|---|

| 商業農場 | 規制遵守とトレーサビリティ |

| 研究室 | 再現性のある実験、データ共有 |

| 家庭栽培者 | 成功例を追跡し収量最適化 |

| 循環型経済 | 持続可能性主張を検証できるデータ |

| 機器メーカー | 製品にトラッキングを統合 |

クイックスタート

ラベル生成(JavaScript/TypeScript)

import { generateLabel } from '@wemush/wols'; const label = await generateLabel({ species: "Pleurotus ostreatus", strain: "Blue Oyster PoHu", type: "SUBSTRATE", stage: "COLONIZATION", created: new Date().toISOString(), }); // label.qrDataUrl → PNG データ URL の QR コード // label.json → 完全な試料データ

スキャンと解析(Python)

from wols import parse_label, scan_qr_code # 画像から QR コードをスキャン specimen_data = scan_qr_code("path/to/qr_code.png") # または生データを解析 specimen = parse_label(qr_code_data) print(f"Species: {specimen.species}") print(f"Stage: {specimen.stage}") print(f"Created: {specimen.created}")

主な機能

| 機能 | 詳細 |

|---|---|

| デフォルトでオープン | ライセンス料不要、ベンダーロックイン無し、コミュニティ統治 |

| プライバシー保護 | 公開データオプション;専有株種は暗号化;暗号署名 |

| 研究レベル | 完全な系統追跡、環境データ(温度・湿度・CO₂・光)等、再現性のある培地配合、CSV/JSON/SQL へのエクスポート |

| 拡張性 | カスタム名前空間、多様なエンコード形式(コンパクト・埋め込み・暗号化)、IoT・機器統合用 API ファースト設計 |

実装例

| 言語 | パッケージ | リポジトリ | ステータス |

|---|---|---|---|

| JavaScript/TypeScript | | specimen-labels-js | ✅ 発表済み |

| Python | | specimen-labels-py | ✅ 発表済み |

| コンテナ/CLI | Docker イメージ | ghcr.io/wemush/specimen-labels-py | ✅ 発表済み |

| Go | — | specimen-labels-go | 📋 予定 |

| Rust | — | specimen-labels-rs | 📋 予定 |

プラットフォームサポート

| プラットフォーム | WOLS 対応 | リンク |

|---|---|---|

| WeMush | ✅ ネイティブ | wemush.com |

| [あなたのプラットフォーム?] | PR を送信 | [link] |

プラットフォーム/ライブラリを追加したい場合は 貢献ガイド をご覧ください。

仕様ハイライト

コアデータモデル (SpecimenLabel

)

SpecimenLabelinterface SpecimenLabel { id: string; // 一意識別子 version: string; // バージョン(例:"1.0.0") type: SpecimenType; // CULTURE | SPAWN | SUBSTRATE | FRUITING species: string; // 学名 stage: GrowthStage; // 現在の成長段階 created: string; // ISO 8601 タイムスタンプ // 任意項目 strain?: string; genetics?: GeneticsInfo; batchId?: string; organization?: string; custom?: Record<string, any>; signature?: string; }

エンコード形式

- コンパクト(小さなラベル)

wemush://v1/clx1a2b3c4?s=POSTR&st=COLONIZATION&t=1734307200 - 埋め込み(最も一般的)

{ "v": "1.0.0", "id": "clx1a2b3c4", "type": "SUBSTRATE", "species": "Pleurotus ostreatus", "strain": "Blue Oyster", "stage": "COLONIZATION", "created": "2025-12-16T10:30:00Z" }

-

暗号化(専有株種)

wemush://v1/encrypted/clx1a2b3c4?e={payload}&sig={signature}

WeMush プラットフォームとの関係

WOLS はオープンソース。WeMush Platform はプロプライエタリですが完全に互換性があります。

| 機能 | WOLS | WeMush |

|---|---|---|

| 無料ティア | ✔️ | 無制限試料追跡 |

| プレミアム(ML・IoT・API) | — | ✔️ |

| プロフェッショナルサポート | — | ✔️ |

| ホステッドインフラ | — | ✔️ |

オープン標準は採用を促進し、プロプライエタリプラットフォームは持続可能性を保証します。最適な実装が勝ちます。

実際の事例

-

家庭栽培者の追跡

問題:「どの培地で最高収量が得られるか?」

解決策:WOLS ラベルを印刷し、成長観察をスキャンして収量を比較・再現。 -

商業トレーサビリティ

問題:食品安全監査で完全な培養履歴が必要。

解決策:小売パッケージに QR コード → 顧客がスキャン → 完全履歴表示。 -

研究再現性

問題:論文の実験結果を再現するのは困難。

解決策:WOLS ラベルで正確なパラメータをエンコードし、他研究室が紙に載った QR コードをスキャンして完全再現。

ドキュメント & API

- 完全仕様 – オンライン閲覧

- Getting Started ガイド

- Implementation Guide

- プライバシー&セキュリティ

- 設計原則

- ユースケース

- FAQ

JavaScript/TypeScript、Python、REST エンドポイントの API 参照も用意。

貢献

栽培者・開発者・研究者・業界関係者を歓迎します。

バグ報告やプルリクエスト、ドキュメント改善は 貢献ガイド をご覧ください。

ガバナンス

WOLS 仕様は提案審査とリリース管理を行う運営委員会で統治されます。現メンバーは Mark Beacom(議長)で、産業・学術・コミュニティ代表者の空席があります。

参加希望は委員会ページから応募してください。

採用 & コミュニティ

- WOLS を採用している組織 – 例:Mush Ohio(商業農場)

- 学術引用 – 以下を引用ください:

@techreport{beacom2025wols, title={WeMush Open Labeling Standard: A Vendor‑Agnostic Specification for Cultivation Specimen Tracking}, author={Beacom, Mark}, year={2025}, institution={WeMush Foundation}, url={https://github.com/wemush/open-standard} }

ライセンス

- 仕様・ドキュメント – Creative Commons Attribution 4.0 International (CC BY 4.0)

- コードスニペット – Apache License 2.0

- リファレンス実装 – Apache License 2.0

ロードマップ

| バージョン | マイルストーン |

|---|---|

| 1.0.0 (2025年12月) | コア仕様、JS/TS & Python ライブラリ、WeMush プラットフォーム |

| 1.1.0 (2026年第1四半期) | IoT センサー統合、ブロックチェーン検証、画像メタデータ、多言語翻訳 |

| 2.0.0 (2026年第2四半期) | 拡張フィールドサポート、高度な遺伝子エンコード、サプライチェーン統合、炭素追跡 |

詳細はリポジトリで公開。

FAQ ハイライト

- 費用はかかりますか? いいえ – WOLS は CC BY 4.0 の下で永続的に無料です。

- 既存ソフトと併用できますか? はい – ベンダー非依存で相互運用性があります。

- カスタムフィールドはどう扱うの?

名前空間を使用;全実装が拡張性をサポート。custom - キノコ以外にも使えますか? はい – 大麻・ヘンプ・植物など、任意の生物試料に対応。

- データ所有権は? データ生成者(栽培者)が所有します。

- セキュリティ問題? email security@wemush.com(PGP キーあり)までご連絡ください。

完全 FAQ はリポジトリでホスト。

サポート & コミュニティ

- GitHub Discussions – 質問受付

- GitHub Issues – バグ報告

- Email – 直接問い合わせ

- Twitter – アナウンス

情報を入手:リポジトリにスター、リリースをウォッチ、メーリングリストへ参加。

お問い合わせ

- プロジェクトリード: Mark Beacom

- メール: opensource@wemush.com

- ウェブサイト: https://wemush.com

- GitHub: @wemush

- LinkedIn: Mark Beacom

- Twitter: @wemush