2026/01/01 2:42

ウェブブラウザはポップアップのブロックを停止しました。

RSS: https://news.ycombinator.com/rss

要約▶

Japanese Translation:

この記事は、現代のポップアップが2000年代初頭よりも依然として煩わしく制御しにくいことを理由に、新しいデフォルト設定「Pop‑up Blocking 2.0」を提案しています。2000年頃にポップアップ広告が急増したため、Firefox(2004)やInternet Explorer(後の2004)が内蔵ブロッカーを追加しました。その後、広告開発者は誤解させる機能や閉じにくいボタンなどの欺瞞的手法でこれらのブロッカーを回避するようになりました。現代のポップアップはデスクトップとモバイルサイトの両方で、2000年代初期の同様の戦術を使って再登場し、ブラウザが正規のウィンドウと広告ウィンドウを区別することを困難にしています。過去には誤ってブロックされたポップアップを扱うためにUIコンポーネントが追加されましたが、現在は真のポップアップウィンドウがほぼ存在しないにもかかわらず、そのレガシー機能は残っています。本稿では「Pop‑up Blocking 2.0」をデフォルトで有効にすることを呼び掛け、問題は2000年代初頭よりも悪化していると主張しています。新しいブロッカーが成功すれば、ブラウザは大きなメディア注目とユーザーからの称賛を得られ、開発者は本当に必要とされる機能に集中し、強制的なポップアップを減らすことが促進されます。

本文

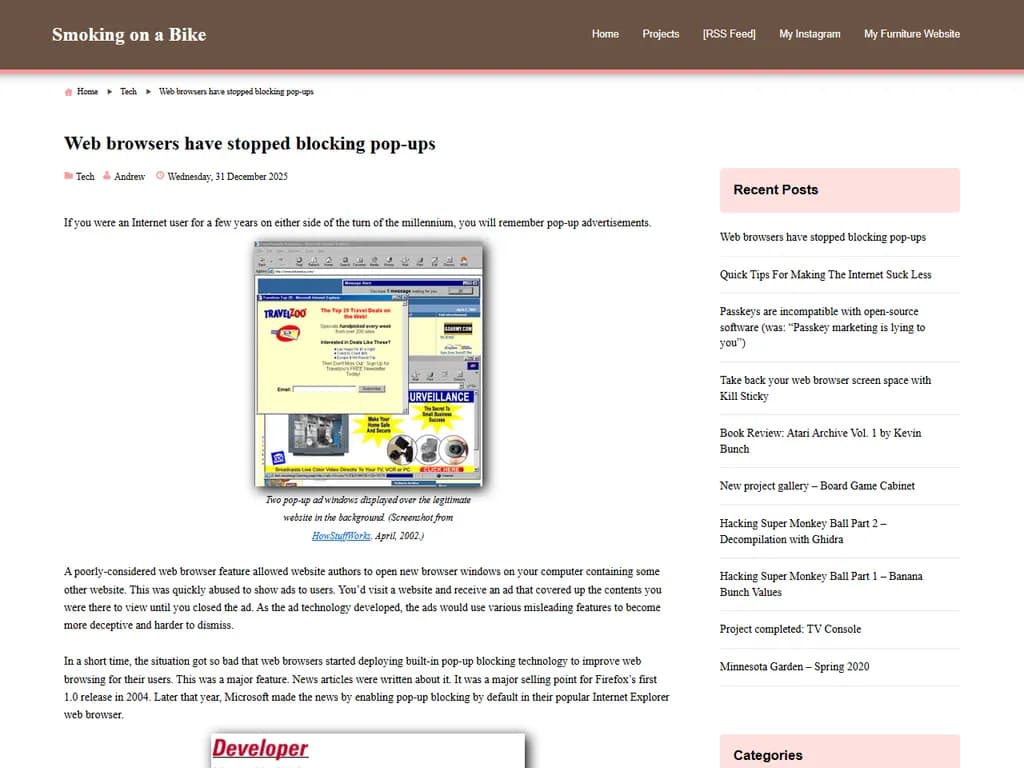

インターネットの利用者として、2000年頃を過ぎた数年間にわたり「ポップアップ広告」を目にしたことがある人なら、その記憶は鮮明でしょう。正規サイトの背景に2つのポップアップウィンドウが重なって表示される――(HowStuffWorksからのスクリーンショット、2002年4月)――といった光景です。ウェブブラウザに不適切に設計された機能があったため、サイト作者は自分のコンピュータ上で新しいブラウザウィンドウを開き、別のウェブサイトを表示させることができました。この手法はすぐに広告主によって悪用され、ユーザーにポップアップ広告を見せるために使われました。あなたがあるサイトへアクセスすると、その内容が完全に覆い隠された広告が現れ、閉じるまで閲覧できませんでした。広告技術が進化するにつれて、広告はさまざまな誤解を招く手段を取り入れ、より騙しやすく、閉じにくくなるようになりました。

短期間で状況は悪化し、ブラウザメーカーはユーザー体験を向上させるために組み込み型ポップアップブロック機能を導入し始めました。これは大きな特徴であり、ニュース記事も多く取り上げられました。2004年のFirefox 1.0リリースではこの点が主要な販売ポイントとなりました。同年後半にはMicrosoftが人気のInternet Explorerにデフォルトでポップアップブロック機能を実装し、話題になりました(News article highlighting new pop‑up blocking in Internet Explorer, InternetNews.com, March 2004)。これにより一時的にポップアップ問題は解消されました。ブラウザ開発者は良い仕事を成し遂げ、その後他の機能実装へ移行しました。しかし広告業界は諦めませんでした。

2004年の記事「ポップアップがどれほど悪いか」に、驚くべきことに最新のポップアップ広告が表示されています(Washington Post, November 2003; 2025年12月取得)。ポップアップは復活し、以前よりもさらに酷い状態です。広告開発者はブラウザの組み込みブロック機能を迂回する手段を進化させましたが、ブラウザ側はそれに追いついていません。同じパターン――ランダムなタイミングで表示されてユーザー操作を妨害し、意図した内容を覆い隠す不要なディストラクション、誤解を招くまたは見つけにくい閉じるボタン――が再び現れています。

モバイル版のポップアップ広告も同様です。ショッピング結果や記事コンテンツ上に表示されるものがあります(Landyachtz.com, 2025年12月取得;Woodpeckers.com, 2025年12月取得)。

「正規」のポップアップと広告ポップアップを区別するのは確かに難しい問題です。しかし、2000年代半ばも同様で、ポップアップウィンドウには正当な用途が存在しました。誤ってブロックされるケースに対処するため、ブラウザは新たなユーザーインターフェース機能を実装し、正規のポップアップが不適切に遮断された際の対応策を提供しました(Firefox ユーザーガイド、2004年11月)。現在ではほとんどのウェブサイトがポップアップウィンドウを使用しないため、そのUIコンポーネントはほぼ見られません。

今こそブラウザ開発者に「ポップアップブロック」を再び挑戦してもらう時です。確かに難しい課題ですが、もしブラウザがこれを実現しデフォルトで有効化すれば、また一大ニュースになるでしょう。全ての無意味なディストラクションを排除したブラウザは賞賛されるに違いありません。それは同時に、ユーザー体験を向上させるためにブラウザがウェブサイトをどのように変えるかについて新たな議論を呼び起こすことにもつながります。もちろん、開発者側からは不満や意見記事が飛び交うでしょうが、2000年代も同じ「社会病人」的存在がいました。当時は無視されましたが、今もまた無視できるのです(An advertising nutjob endorsing pop‑up ads in 2001, Providence Business News, December 2001)。

ウェブは双方向の街路であり、ブラウザにはサイトをどう表示するか選択する権利があります。より多くのユーザーを得たいと考えるMozillaならば、ユーザーが求める機能を構築し、友人との会話のネタにしてもらうべきです。ポップアップブロックの必要性は過去25年間で変わっていませんし、むしろ2000年代初頭より悪化しています。当時は素晴らしい機能でしたが、今も同様に優れた機能になるでしょう。ブラウザは「Pop‑up Blocking 2.0」をデフォルトで実装し始めるべきです。