2026/01/22 7:54

**危険な PDF を安全な PDF に変換する**

RSS: https://news.ycombinator.com/rss

要約▶

Japanese Translation:

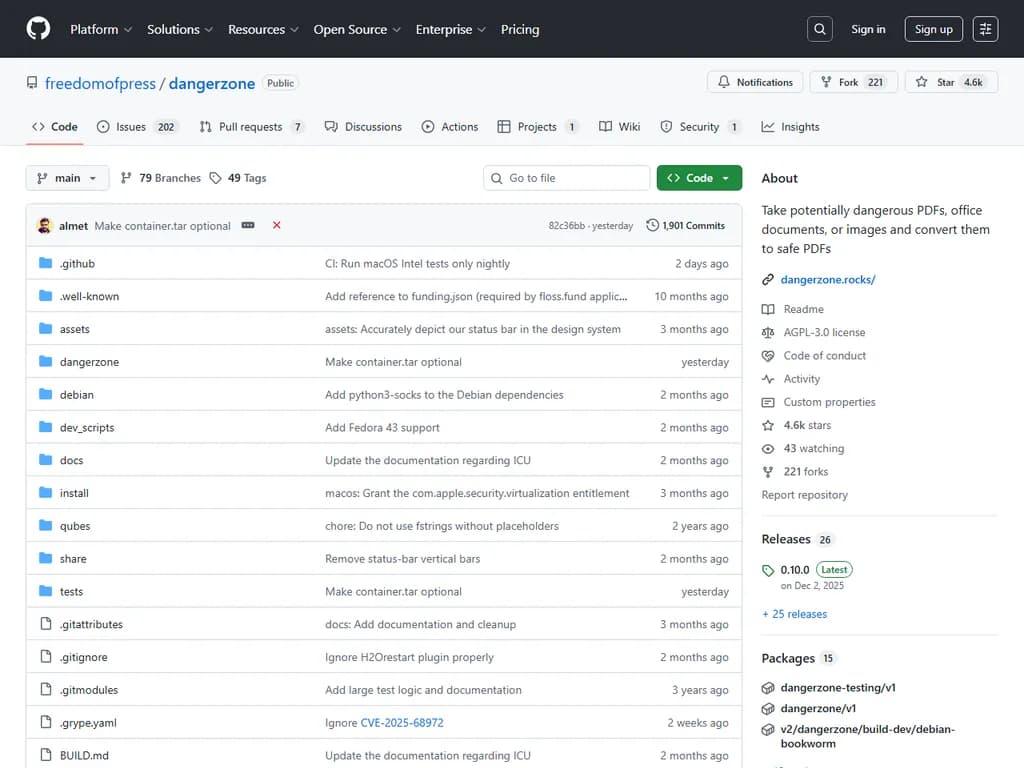

Dangerzone は、潜在的に悪意のある PDF、オフィス文書、および画像を安全な PDF に変換します。変換プロセスは gVisor でサンドボックス化され、PDF は生ピクセルデータから再構築されます。このサンドボックスにはネットワークアクセスがないため、改ざんされたファイルが外部と通信することを防止します。対応フォーマットは PDF、Microsoft Office(.docx/.doc, .xlsx/.xls, .pptx/.ppt)、ODF(.odt, .ods, .odp, .odg)および Hancom HWP(.hwp, .hwpx)です。非対応フォーマットは EPUB、JPEG/JPG、GIF、PNG、SVG、BMP、PNM、PBM、および PPM です。オプションの OCR により、安全な PDF 内にテキストレイヤーを復元でき、圧縮によりファイルサイズが削減されます。

変換後はユーザーが好きなビューアで生成された PDF を開くことができます。Dangerzone 自体はデフォルトで PDF とオフィス文書を安全に開きます。このツールは macOS、Windows、Ubuntu/Debian/Fedora Linux、Qubes OS(ベータ版)、および Tails 上で動作し、macOS/Windows では Docker を、Linux では podman を使用します。Freedom of the Press Foundation と First Look Media により AGPL‑v3 の下でリリースされています。2023 年 12 月のセキュリティ監査では低リスクの所見のみが報告されました。更新はダウンロードページまたはアプリアイコンから利用可能で、Windows/macOS 上では Podman Desktop などのカスタムランタイムを使用できます。Air‑gapped 環境向けに設計された Dangerzone は、信頼できない文書を安全に扱うための確実なソリューションを提供します。

本文

Dangerzone(デンジャーゾーン)

潜在的に危険な PDF、オフィス文書、画像を安全な PDF に変換します。

Dangerzone の仕組み

- 信頼できるか不安なドキュメント(例:メール添付ファイル)を渡す。

- サンドボックス内で Dangerzone はそのドキュメントを PDF へ変換し、既に PDF ならそのまま扱い、次に各ページの RGB 値という大量のピクセルデータに変換します。

- サンドボックス外で Dangerzone はこのピクセルデータを再び PDF に戻します。

公式サイトで詳細をご覧ください。

クリスマスセキュリティチャレンジも開催中です。研究者はサンタのラップトップを乗っ取り、Dangerzone を突破する悪質なレターを作成して最大 $3,000 の報酬を狙えます。意味が通ると約束します。

はじめに

各プラットフォームごとの手順に従ってください:

- macOS

- Windows

- Ubuntu Linux

- Debian Linux

- Fedora Linux

- Qubes OS(ベータ版)

- Tails

オペレーティングシステムのサポートについてはこちらをご覧ください。

主な機能

- サンドボックスはネットワークアクセスを持たないため、侵害された場合でも外部に情報を送信できません。

- サンドボックスは Go で書かれたアプリケーションカーネル gVisor を使用し、Linux のシステムコールインターフェースのほとんどを実装しています。

- Dangerzone は安全な PDF に OCR(文字認識)を行い、テキストレイヤーを再追加することも可能です。

- 変換後にファイルサイズを削減するために圧縮します。

- 変換が完了したら、お好きなビューアで安全な PDF を開くことができ、デフォルトで Dangerzone 内で PDF やオフィスドキュメントを安全に閲覧できます。

対応文書タイプ

| フォーマット | 拡張子 |

|---|---|

| |

| Microsoft Word | |

| Microsoft Excel | |

| Microsoft PowerPoint | |

| ODF Text | |

| ODF Spreadsheet | |

| ODF Presentation | |

| ODF Graphics | |

| Hancom HWP(ハングルワードプロセッサ) | |

Qubes OS で非対応

- EPUB (

).epub - JPEG (

,.jpg

).jpeg - GIF (

).gif - PNG (

).png - SVG (

).svg - その他画像フォーマット(

,.bmp

,.pnm

,.pbm

).ppm

Dangerzone は Qubes Trusted PDF に触発され、非 Qubes システムでもコンテナ(macOS/Windows では Docker、Linux では podman)を利用して動作します。

開発とライセンス

リポジトリの手順に従って開発環境を構築してください。

ライセンス:AGPLv3 — 詳細は LICENSE をご覧ください。

著作権 © 2022‑2024 Freedom of the Press Foundation および Dangerzone コントリビュータ;© 2020‑2021 First Look Media。

サードパーティソフトウェアの詳細については

THIRD_PARTY_NOTICE.md関連資料

- GIJN Toolbox: Cutting‑Edge — and Free — Online Investigative Tools You Can Try Right Now

- When security matters: working with Qubes OS at the Guardian

よくある質問(FAQ)

Dangerzone はセキュリティ監査を受けましたか?

はい。2023 年 12 月に Include Security が初めての監査を実施し、重大な問題は見つからず、低リスク 3 件と情報性 7 件のみが報告されました。

Dangerzone を使用中に問題が発生しています。

更新すると解決する場合があります。更新手順:

- Dangerzone を起動し、ロゴ横のバージョン番号(例:

)を確認します。0.4.1 - ダウンロードページで最新版をチェックします。

- オンライン版が新しい場合は更新してください。

Air‑gapped 環境で Dangerzone を実行できますか?

はい。設定不要で動作します。コンテナイメージの更新についてはサイト上の手順に従ってください。

カスタムランタイム(例:Podman Desktop)を使用できますか?

Windows と macOS では Dangerzone が Podman を組み込んでいるため、外部バージョンは不要です。別の Podman バージョンを希望する場合は、ドキュメントをご覧ください。