2025/12/18 1:48

Tell HN: HN was down

RSS: https://news.ycombinator.com/rss

要約▶

Japanese Translation:

ハッカーニュースは最近、誤って設定されたアンチ・クローラールールにより、本来許可されているユーザーまでブロックしてしまい、障害が発生しました。この事件はサイトの監視とステータス報告システムの弱点を露呈させました。PagerDuty は午前5時24分にアラートを送信しましたが、オペレーターは公開ページを簡単に確認した後でそれを却下し、スタッフがまだ寝ている間に解決が遅れました。ユーザーは最初「サーバー再起動中」というメッセージを目にしましたが、その問題は内部で修正されました。未認証のリクエストはキャッシュされたコンテンツを提供し続けたため、多くの観測者は失敗をすぐには気づきませんでした;障害は主に認証済みセッションに影響しました。不公式モニター(hn.hund.io)は最初、未認証トラフィックしか確認していなかったためアウトエージャーを見逃しましたが、その後認証チェックを追加し精度を向上させました。Downdetector など既存の障害検出器は、こうしたニュアンスによりハッカーニュースでは失敗することがよくあります。稼働停止統計によると、週あたり約8.4分のダウンタイムがあり、26 % の日には少なくとも一度の障害が発生し、12 % には連続して複数回の障害が起きています。最長の稼働継続期間は24日でした。将来の盲点を防ぐために、チームは公式ステータスページを立ち上げ、アラート機構を強化し、Incident.io や Rootly などのインシデント管理プラットフォームを採用する計画です。ユーザーからは訪問者グラフの追加、より明確なステータス指標、そして「status.ycombinator.com」という専用ページの導入による透明性向上が提案されています。より明確な障害指標はハッカーニュースへのユーザー信頼を回復し、他のオンラインコミュニティに認証感知型監視実践を採用させるきっかけになるでしょう。

本文

クリーニング済みナラティブ

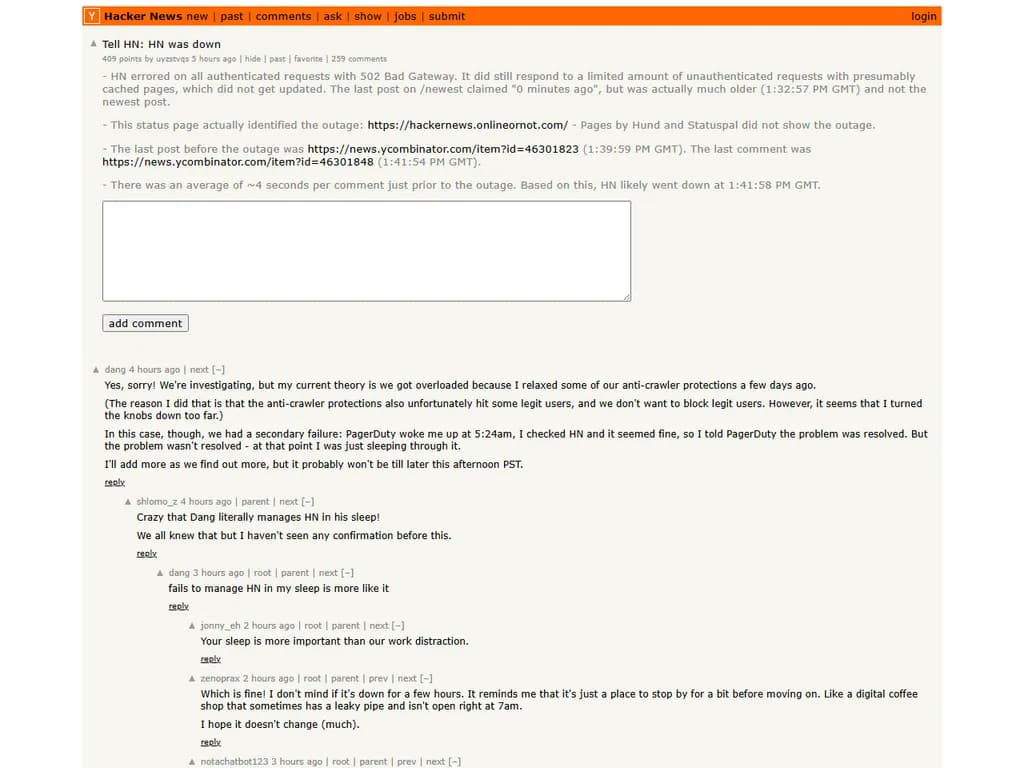

最近、アンチ・クローラー保護を緩和したことが原因と思われる障害を調査していました。

これらの保護は誤って正当なユーザーを遮断していたため、しきい値を下げました。その結果、過負荷が発生し 5:24 AM に PagerDuty がアラートを発報しました。Hacker News (HN) を確認すると稼働しているように見え、インシデントを解決済みとしてマークしましたが、問題は私が眠っている間も継続していました。

今日 PST の後半に詳細が入り次第、このログを更新します。

主要ポイント

-

アンチ・クローラー調整

- 実際のユーザーをブロックしないよう、しきい値を低減。

- 意図せぬ結果:トラフィック負荷増大と障害発生。

-

PagerDuty 対応

- アラートが発火 → 状態確認前に解決済みとしてマーク。

- 「ミュート」と「解決」を別々に扱う必要性を示唆。

-

運用上の教訓

- オフタイムに障害が起きることを想定し、スタッフがほとんど寝ている時間帯はアラートをミュートする検討。

- クラウドプロバイダーなど単一障害点でもダウンタイムを引き起こす可能性。

-

コミュニティの視点

- HN は他サービスのステータスバーとして使われることが多く、その信頼性は多くのユーザーにとって重要。

- ユーザーは透明性と迅速な修復を評価する一方で、「ベストエフォート」が現状であることも理解。

技術的観察

| 問題 | 症状 | 推定原因 |

|---|---|---|

| クローラ過負荷 | 急激なトラフィック増 → サーバー応答なし | アンチ・クローラーしきい値の緩和 |

| PagerDuty の誤表示 | アラートが早期に解決済みとしてマーク | 「ミュート」状態と「解決」を区別していない |

| キャッシュページ | ログアウトユーザーは HN が稼働中だと見えるが、ログインユーザーはダウン | 未認証セッションに対する CDN の過剰キャッシュ |

改善提案

-

アラートワークフロー

- ミュート(問題継続を承知)と 解決(問題が修復済み)の区別を明確化。

-

モニタリング強化

- ステータスページに認証済みセッションのチェックを追加。

- 非公式ステータスページにトラフィックグラフを掲載し可視性向上。

-

運用慣行

- すべてのタイムゾーンをカバーするオンコールローテーション、または「フォロー・ザ・サン」モデルの採用検討。

-

コミュニケーション

- 透明で迅速なアップデートがユーザーに期待値管理とフラストレーション軽減をもたらす。

締めくくり

HN は多くの開発者・テック愛好家にとって不可欠なリソースです。可用性は維持しつつ、ベストエフォートシステムでは時折ダウンタイムが避けられないことを認識しています。コミュニティの忍耐に感謝するとともに、より堅牢なモニタリングとアラーティング手法への継続的な取り組みを行っていきます。